Una investigación publicada este 2 de julio por SentinelLabs destapó NimDoor, una familia de malware para macOS empleada por actores norcoreanos con un objetivo claro: robar credenciales del sistema (Keychain), datos de navegadores y, sobre todo, billeteras de cripto y servicios Web3. A diferencia de otros virus para Mac, NimDoor combina varios trucos poco habituales —desde la inyección de procesos hasta un sistema de “resurrección” automática cuando intentas cerrarlo— para pasar inadvertido y permanecer en tu equipo.

1. ¿Cómo llega NimDoor a tu Mac?

Suplantación por mensajería

Los atacantes se hacen pasar por un contacto de confianza a través de Telegram, y proponen una reunión falsa de negocios.

Invitación a “actualizar Zoom”

Envían al usuario un enlace que imita a Zoom (p. ej. support.us05web-zoom[.]forum) y piden ejecutar un “script de actualización del SDK”. Esa descarga es el caballo de Troya.

Instalación silenciosa

Tras abrir el archivo, se descargan varios componentes escritos en AppleScript, Bash, C++ y Nim que colocan el malware en segundo plano.

2. Qué hace una vez dentro

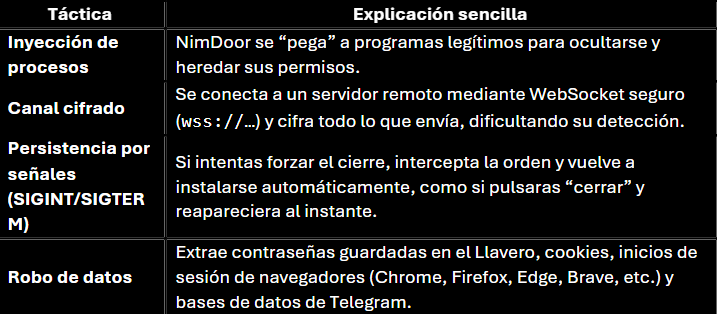

| Táctica | Explicación sencilla |

|---|---|

| Inyección de procesos | NimDoor se “pega” a programas legítimos para ocultarse y heredar sus permisos. |

| Canal cifrado | Se conecta a un servidor remoto mediante WebSocket seguro (wss://…) y cifra todo lo que envía, dificultando su detección. |

| Persistencia por señales (SIGINT/SIGTERM) | Si intentas forzar el cierre, intercepta la orden y vuelve a instalarse automáticamente, como si pulsaras “cerrar” y reapareciera al instante. |

| Robo de datos | Extrae contraseñas guardadas en el Llavero, cookies, inicios de sesión de navegadores (Chrome, Firefox, Edge, Brave, etc.) y bases de datos de Telegram. |

3. ¿Deberías preocuparte si no trabajas con criptomonedas?

Sí. Aunque la campaña se centra en startups Web3 y usuarios de cripto, cualquiera que use macOS y aplicaciones de mensajería puede ser víctima. La misma táctica de ingeniería social (falsa reunión + descarga “urgente”) funciona igual para acceder a datos personales, bancarios o corporativos.

4. Cómo protegerte en 5 pasos rápidos

- Desconfía de enlaces de “actualización” que llegan por chat o correo. Zoom, Teams y otras apps se actualizan solas o desde su web oficial.

- Mantén macOS y XProtect al día. Las últimas firmas de Apple ya bloquean versiones conocidas de NimDoor.

- Activa la autenticación de doble factor para correos, cripto-wallets y redes sociales; así, una contraseña robada no basta.

- Usa un antivirus de reputación contrastada que monitorice procesos sospechosos y conexiones salientes cifradas.

- Haz copias de seguridad periódicas y cifradas (Time Machine con disco externo desconectado) para minimizar daños si algo falla.

5. Señales de alarma que debes vigilar

- Mensajes inesperados que insisten en instalar scripts o “SDK updates”.

- Nuevos archivos o carpetas con nombres que parecen de Google o Zoom en

~/Library/Application Supporto~/Library/LaunchAgents. - Conexiones salientes frecuentes a dominios extraños que terminen en

.online,.liveo.store.

Si encuentras algo parecido, desconecta tu Mac de internet y contacta con el equipo de TI o con un especialista en ciberseguridad.

Conclusión

El mito de que “los Mac no tienen virus” volvió a caer. NimDoor demuestra que los atacantes invierten cada vez más recursos en crear malware sofisticado para macOS, usando lenguajes poco comunes y técnicas avanzadas para evadir los controles tradicionales. Mantente alerta, actualiza tu sistema y, sobre todo, piensa dos veces antes de hacer clic. Esa simple pausa puede ahorrarte perder tus contraseñas… o tu cripto-inversión.